Einrichten eines Single Sign-On mit Azure Active Directory

Für das Einrichten einer SSO-Authentifizierung mithilfe von Azure Active Directory:

- Erstellen und Einrichten einer Anwendung in Azure Active Directory.

a. Öffnen Sie https://portal.azure.com/und melden Sie sich bei Ihrem Microsoft Azure-Konto an.

b. Öffnen Sie den Bereich Azure Active Directory > Enterprise-Anwendungen .

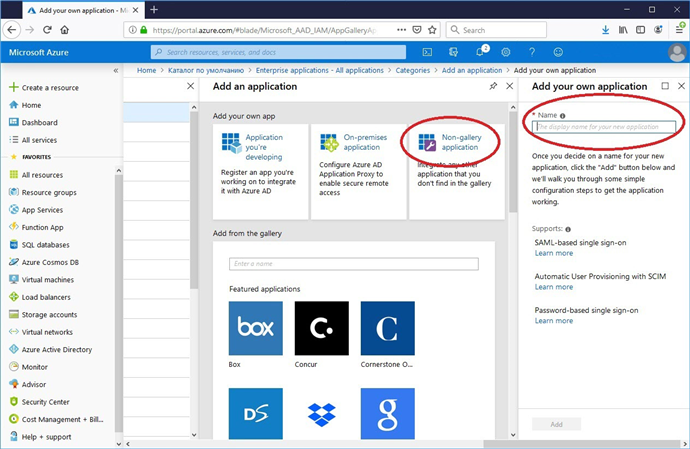

c. Öffnen Sie im Fenster Anwendung hinzufügen den BereichNicht-Kataloganwendung und geben Sie einen Namen für die neue Anwendung ein.

Werden mehrere Instanzen verwendet, sollte für jede Instanz eine Anwendung erstellt werden.

d. Öffnen Sie den Bereich Benutzer und Gruppen und fügen Sie die benötigten Benutzer hinzu. Vergeben Sie die RolleBenutzer .

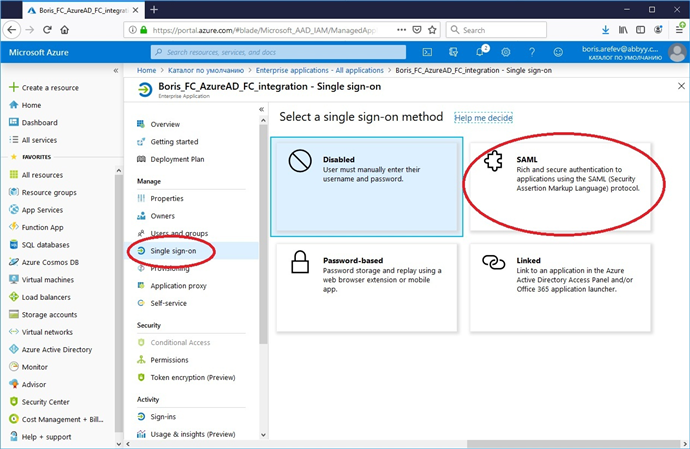

e. Öffnen Sie den Unterbereich Single Sign-On und wählen SieSAML.

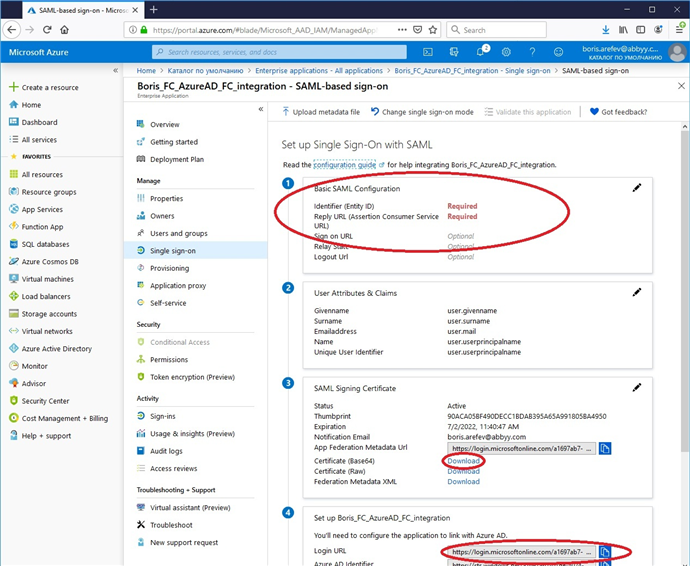

f. Bearbeiten Sie den Bereich SAML-Grundkonfiguration wie folgt:

Geben Sie die Kennung (Einheits-ID) und die Antwort-URL (Assertionsverbraucherdienst-URL) in die jeweiligen Felder ein:

https://<app-server-dns-name>/FlexiCapture12/Login/AccessToken/Saml

Hinweis. Bei der Einrichtung einer Instanz müssen die URLs im folgenden Format eingegeben werden: https://<app-server-dns-name>/FlexiCapture12/Login/<TenantName>/AccessToken/Saml

Hinweis. Bei der Einrichtung einer Instanz müssen die URLs im folgenden Format eingegeben werden: https://<app-server-dns-name>/FlexiCapture12/Login/<TenantName>/AccessToken/Saml

Lassen Sie die restlichen Felder leer.

- Laden Sie im Bereich SAML-Signaturzertifikat Ihr öffentliches Zertifikat im Base64-Format herunter, indem Sie auf den Link neben Zertifikat (Base64) klicken.

- Kopieren Sie aus dem Feld Login URL im Bereich [application name]einrichten die URL für den Zugriff auf den Server des externen Identitätsanbieters.

- Konfigurieren Sie die benötigten Parameter in ABBYY FlexiCapture mit einem Skript. Gehen Sie dazu folgendermaßen vor:

a. Laden Sie hier das Beispiel herunter.

b. Öffnen Sie auf dem Computer, auf dem der ABBYY FlexiCapture installiert ist, die Windows PowerShell-Konsole als Administrator.

c. Geben Sie den Skriptnamen, den Pfad zum Skript und andere erforderliche Parameter an:

- Der Pfad zum Anwendungsserver

- Der Pfad zum öffentlichen Zertifikat

- Der Pfad zu dem Bild, das für die neue Schaltfläche verwendet wird (Bilder in den Formaten *.svg, *.jpg und *.png werden unterstützt)

- Der Name der Instanz, für die Parameter festgelegt werden

- Der Name des externen Identitätsanbieters, der kontaktiert wird, wenn der Benutzer auf die Schaltfläche Anmelden mit… klickt

- Die URL, über die auf den Server des externen Identitätsanbieters zugegriffen wird

Unten finden Sie einen Beispielbefehl zur Ausführung des Skripts.

C:\Temp\SetIdentityProvider.ps1 /url 'https://localhost' /certFilePath C:\Temp\AzureAD_FC_integration.cer /pictureFilePath 'C:\Temp\index.svg' /tenant 'TenantName' /providerName 'Azure AD' /pictureFilePath 'C:\Temp\index.svg' /Reference 'https://login.microsoftonline.com/123e4567-e89b-12d3-a456-426655440000/saml2'

In diesem Beispielbefehl:

a. ist URL der Pfad zum Anwendungsserver,

Beispiel: $url = 'https://localhost'.

b. ist cert der Pfad zum öffentlichen Zertifikat,

Beispiel:, $cert = 'C:\Temp\IdP_FC_integration.cer'.

c. ist pictureFilePath der Pfad zum Bild, das für die neue Schaltfläche verwendet wird,

Beispiel: $pictureFilePath = 'C:\Temp\index.svg'.

d. ist tenant der Name der Instanz, für die Parameter eingerichtet werden,

Beispiel: $tenant = 'TenantName'.

Hinweis. Diese Parameter sollten nur angegeben werden, wenn mehrere Instanzen verwendet werden.

Hinweis. Diese Parameter sollten nur angegeben werden, wenn mehrere Instanzen verwendet werden.

e. ist providerName der externe Identitätsanbieter,

Beispiel:, $providerName = 'Azure AD' (der Schaltflächentext lautet dann "Anmelden mit Azure AD").

f. Reference ist die URL für den Zugriff auf den Server des externen Identitätsanbieters,

Beispiel: $Reference = 'https://login.microsoftonline.com/

123e4567-e89b-12d3-a456-426655440000/saml2'.

Infolgedessen wird auf der Anmeldeseite der Webstation die folgende Schaltfläche angezeigt: Anmelden mit Azure AD.

Hinweis. Weitere technische Details zu SAML-Authentifizierungsanfragen und Antworten, die Azure Active Directory für das Single Sign-On unterstützt, finden Sie in diesem Artikel auf Microsoft.com.

Hinweis. Weitere technische Details zu SAML-Authentifizierungsanfragen und Antworten, die Azure Active Directory für das Single Sign-On unterstützt, finden Sie in diesem Artikel auf Microsoft.com.

12.04.2024 18:16:00