Azure Active Directoryでのシングルサインオンのセットアップ

Azure Active Directoryを使用してSSO認証をセットアップするには:

- Active Directoryでアプリケーションを新規作成してセットアップします。

a. https://portal.azure.com/にアクセスし、Microsoft Azureアカウントにログインします。

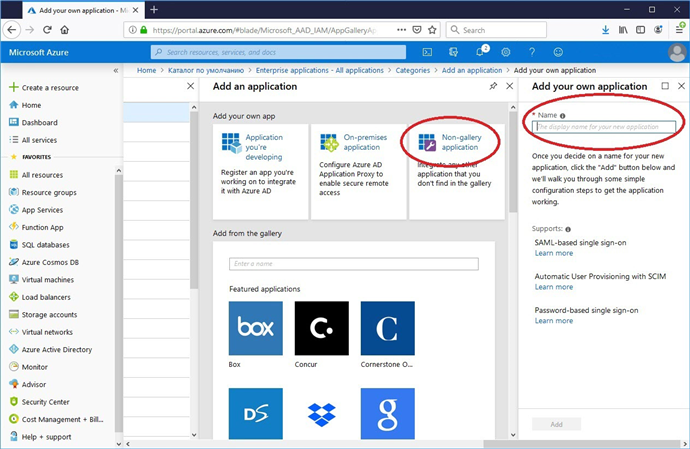

b. Azure Active Directory > エンタープライズアプリケーション セクションと進みます。

c. アプリケーションの追加ウィンドウで、非ギャラリーアプリケーションセクションを選択し、新規アプリケーションの名前を指定します。

複数のテナントを使用している場合、それぞれについて個別のアプリケーションを作成しなければなりません。

d. ユーザーとグループセクションに進み、必要なユーザーすべてを追加してください。各ユーザーにユーザーの役割を割り当てます。

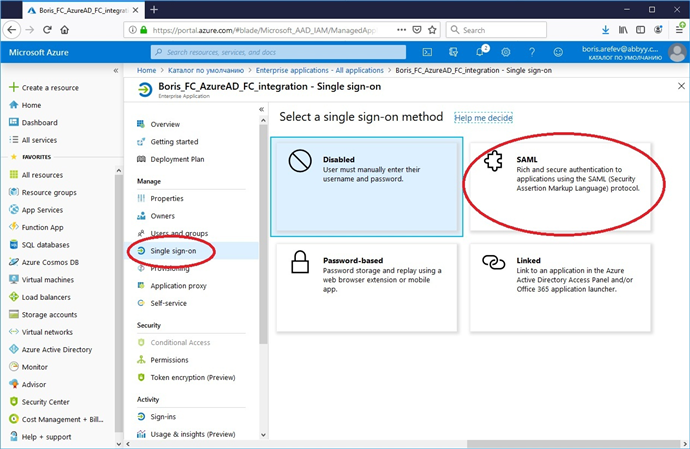

e. シングルサインオンサブセクションに進み、SAMLを選択してください。

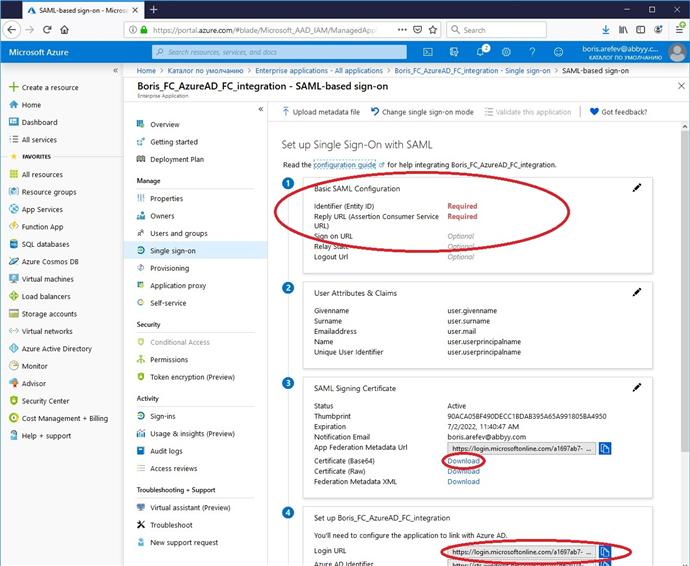

f. 下記に従って、SAML基本構成セクションを編集します:

識別名(エントリーID)および応答URL (Assertion Consumer Service URL) を各フィールドに指定します:

https://<app-server-dns-name>/FlexiCapture12/Login/AccessToken/Saml

注: テナントのセットアップ時に、URLを次のフォーマットで指定しなければなりません:https://<app-server-dns-name>/FlexiCapture12/Login/<TenantName>/AccessToken/Saml

注: テナントのセットアップ時に、URLを次のフォーマットで指定しなければなりません:https://<app-server-dns-name>/FlexiCapture12/Login/<TenantName>/AccessToken/Saml

残りのフィールドには何も記入しないでください。

- SAMLサイニング認証セクションで、認証 (Base64) のすぐそばにあるリンクをクリックして 、Base64フォーマットでご自分のパブリック証明書をダウンロードします。

- セットアップ [アプリケーション名]セクションのログインURLフィールドから、外部識別プロバイダーのサーバーにアクセスするURLをコピーします。

- スクリプトを使用して ABBYY FlexiCapture で必要なパラメータを設定します。この操作を実行するには:

a. ここにスクリプトをダウンロードします。

b. ABBYY FlexiCaptureがインストールされているコンピューターで、管理者としてWindows PowerShellコンソールを開き。

c. スクリプト名、スクリプトへのパス、およびその他の必要なパラメータを指定します:

- アプリケーションサーバーへのパス

- パブリック証明書へのパス

- 新規ボタンに使用する画像へのパス(*.svg、*.jpg、および*.png形式の画像をサポートします)

- パラメータのセットアップ先のテナントの名前

- ユーザーが…でログインボタンをクリックした場合にコンタクトされる外部識別プロバイダーの名前

- 外部識別プロバイダーのサーバーへのアクセスに使用するURL

スクリプトを動作させるコマンドのサンプルを次に示します。

C:\Temp\SetIdentityProvider.ps1 /url 'https://localhost' /certFilePath C:\Temp\AzureAD_FC_integration.cer /pictureFilePath 'C:\Temp\index.svg' /tenant 'TenantName' /providerName 'Azure AD' /pictureFilePath 'C:\Temp\index.svg' /Reference 'https://login.microsoftonline.com/123e4567-e89b-12d3-a456-426655440000/saml2'

このサンプルコマンドでは:

a. urlは、アプリケーションサーバーへのパスです。

例、$url = 'https://localhost'。

b. certFilePathは、パブリック証明書へのパスです。

例、$certFilePath = 'C:\Temp\AzureAD_FC_integration.cer'。

c. pictureFilePathは、新規ボタンに使用する画像へのパスです。

例、$pictureFilePath = 'C:\Temp\index.svg'。

d. tenantは、パラメータ設定先のテナント名です。

例、$tenant = 'TenantName'。

注: このパラメータは、複数テナントを使用する場合にのみ指定します。

注: このパラメータは、複数テナントを使用する場合にのみ指定します。

e. providerNameは、外部認証プロバイダーです。

例、$providerName = 'Azure AD'(ボタンのテキストは、"Azure ADでログイン"となります)。

f. Referenceは、外部識別プロバイダーへのアクセスに使用するURLです。

例、$Reference = 'https://login.microsoftonline.com/

123e4567-e89b-12d3-a456-426655440000/saml2'。

結果として、ウェブステーションのログインページに次のボタンが表示されます:Azure ADでログイン。

注: シングルサインオンについてAzure Active DirectoryがサポートするSAML認証要求と応答の技術的詳細については、Microsoft.comのこの記事を参照してください。

注: シングルサインオンについてAzure Active DirectoryがサポートするSAML認証要求と応答の技術的詳細については、Microsoft.comのこの記事を参照してください。

4/12/2024 6:16:06 PM