Configuration de l'authentification unique avec Azure Active Directory

Pour configurer l'authentification unique SSO à l'aide d'Azure Active Directory :

- Créer et configurer une application dans Azure Active Directory.

a. Rendez-vous sur https://portal.azure.com/ et connectez-vous à votre compte Microsoft Azure.

b. Accédez à la section Azure Active Directory > Applications d'entreprise .

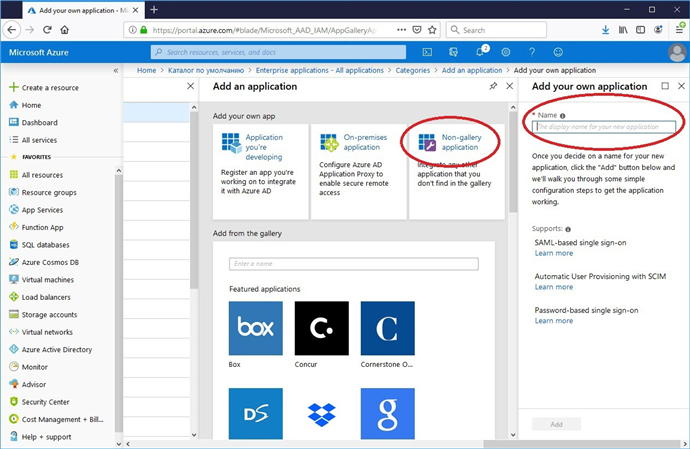

c. Dans la section Ajouter une application, accédez à la section Application hors galerie et spécifiez un nom pour la nouvelle application.

Si plusieurs tenants sont utilisés, une application distincte doit être créée pour chacun d'entre eux.

d. Accédez à la section Utilisateurs et groupes et ajoutez tous les utilisateurs nécessaires. Attribuez-leur le rôle Utilisateur .

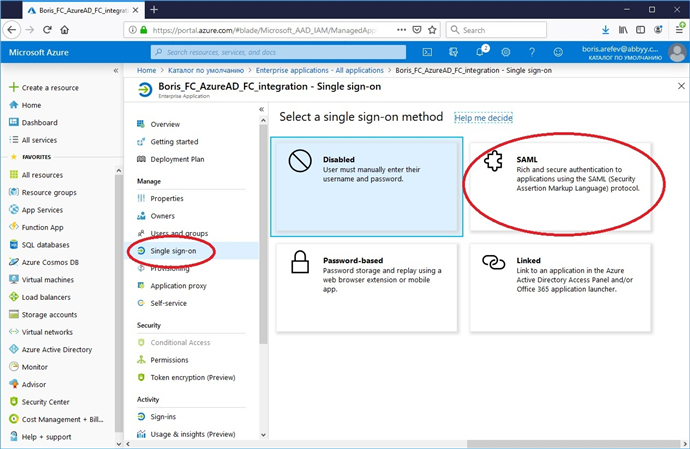

e. Accédez à la sous-section Authentification unique et sélectionnez SAML.

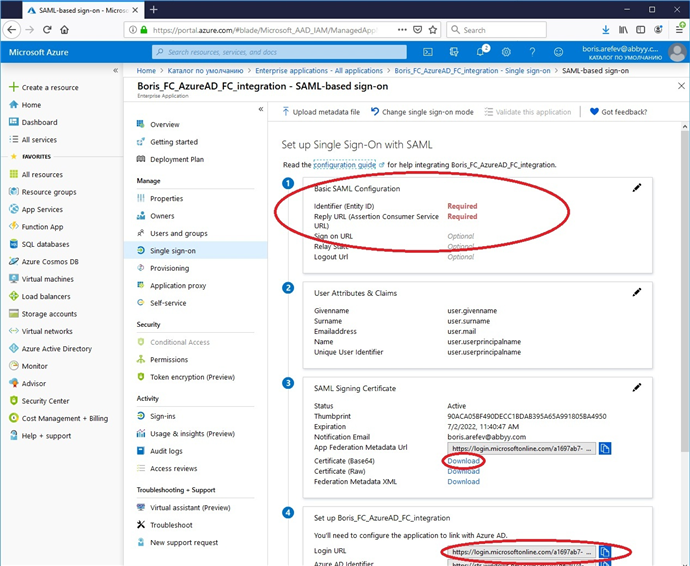

f. Modifiez la section Configuration SAML de base comme suit :

Spécifiez l'identificateur (ID de l'entité) et l'URL de réponse (URL Assertion Consumer Service) dans les champs correspondants :

https://<app-server-dns-name>/FlexiCapture12/Login/AccessToken/Saml

Remarque : Lors de la configuration d'un tenant, les URL doivent être spécifiées dans le format suivant : https://<app-server-dns-name>/FlexiCapture12/Login/<TenantName>/AccessToken/Saml

Remarque : Lors de la configuration d'un tenant, les URL doivent être spécifiées dans le format suivant : https://<app-server-dns-name>/FlexiCapture12/Login/<TenantName>/AccessToken/Saml

Laissez tous les autres champs vides.

- Dans la section Certificat de signature SAML, téléchargez votre certificat public dans le format Base64 en cliquant sur le lien à côté de Certificat (Base64) .

- Depuis le champ URL de connexion dans la section Configurer [application name], copiez l'URL permettant d'accéder au fournisseur d'identité externe.

- Configurez les paramètres requis dans ABBYY FlexiCapture à l'aide d'un script. Pour ce faire :

a. Téléchargez le script ici.

b. Sur la machine sur laquelle ABBYY FlexiCapture est installé, ouvrez la console Windows PowerShell en tant qu'administrateur.

c. Spécifiez le nom du script, le chemin d'accès au script et les autres paramètres requis:

- Le chemin d'accès au serveur d'application

- Le chemin d'accès au certificat public.

- Le chemin d'accès à l'image qui sera utilisée pour le nouveau bouton (les images aux formats *.svg, *.jpg et *.png sont prises en charge)

- Le nom du tenant pour lequel les paramètres sont définis

- Le nom du fournisseur d'identité externe qui sera contacté lorsque l'utilisateur cliquera sur le bouton Se connecter avec...

- L'URL qui sera utilisée pour accéder au serveur du fournisseur d'identité externe

Un exemple de commande permettant d'exécuter le script est présenté ci-dessous.

C:\Temp\SetIdentityProvider.ps1 /url 'https://localhost' /certFilePath C:\Temp\AzureAD_FC_integration.cer /pictureFilePath 'C:\Temp\index.svg' /tenant 'TenantName' /providerName 'Azure AD' /pictureFilePath 'C:\Temp\index.svg' /Reference 'https://login.microsoftonline.com/123e4567-e89b-12d3-a456-426655440000/saml2'

Dans cet exemple, la commande :

a. url est le chemin d'accès au serveur d'application,

par exemple, $url = 'https://localhost'.

b. certFilePath est le chemin d'accès au certificat public,

par exemple, $certFilePath = 'C:\Temp\AzureAD_FC_integration.cer'.

c. pictureFilePath est le chemin d'accès à l'image qui sera utilisée pour le nouveau bouton,

par exemple, $pictureFilePath = 'C:\Temp\index.svg'.

d. tenant est le nom du tenant pour lequel les paramètres sont définis,

par exemple, $tenant = 'TenantName'.

Remarque : Ce paramètre doit être spécifié seulement si plusieurs tenants sont impliqués.

Remarque : Ce paramètre doit être spécifié seulement si plusieurs tenants sont impliqués.

e. providerName est le fournisseur d'identité externe,

par exemple, $providerName = 'Azure AD' (le bouton indiquera alors « Se connecter avec Azure AD »).

f. Reference est l'URL permettant d'accéder au fournisseur d'identité externe,

par exemple, $Reference = 'https://login.microsoftonline.com/

123e4567-e89b-12d3-a456-426655440000/saml2'.

Par conséquent, le bouton suivant s'affichera sur la page de connexion du poste Web : Se connecter avec Azure AD.

Remarque : Pour plus de détails techniques sur les requêtes et les réponses d'authentification SAML prises en charge par Azure Active Directory pour l'authentification unique, consultez cet article sur Microsoft.com.

Remarque : Pour plus de détails techniques sur les requêtes et les réponses d'authentification SAML prises en charge par Azure Active Directory pour l'authentification unique, consultez cet article sur Microsoft.com.

12.04.2024 18:16:03