L'authentification SSO est prise en charge uniquement sur les postes Web. Lors du démarrage d'un poste, les utilisateurs doivent s'authentifier. Outre l'authentification par leur nom d'utilisateur et leur mot de passe ABBYY FlexiCapture, les utilisateurs peuvent également être authentifiés par un fournisseur d'identité externe (par ex., Azure Active Directory intégré à votre Active Directory de l'entreprise).

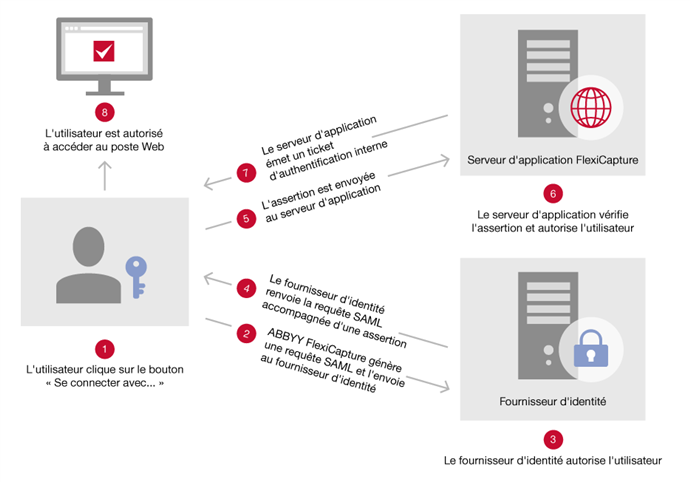

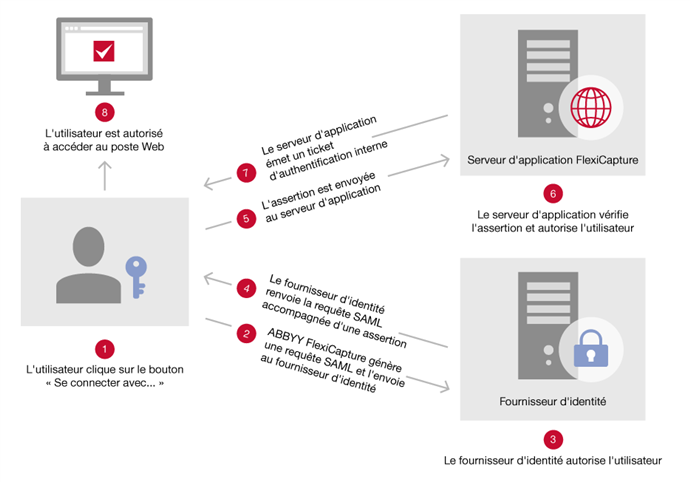

Voici comment cela se passe lorsqu'un utilisateur est authentifié par un fournisseur d'identité externe.

- L'utilisateur clique sur le bouton Se connecter avec [external server name] .

- ABBYY FlexiCapture génère un message AuthnRequest, l'insère dans le paramètre SAMLRequest d'une requête URL GET et envoie la requête au fournisseur d'identité. Les connexions cryptées SAML SSO ne sont pas prises en charge.

Exemple de requête :

<samlp:AuthnRequest ID="id81c79c5cecf44dfbbecdc08ae6c6393f" IssueInstant="2019-07-17T10:59:19Z"

Version="2.0" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"

xmlns="urn:oasis:names:tc:SAML:2.0:metadata">

<Issuer xmlns="urn:oasis:names:tc:SAML:2.0:assertion">

https://localhost/FlexiCapture12/Login/ten1/AccessToken/Saml</Issuer>

</samlp:AuthnRequest>

EN-TÊTES DE

LA REQUÊTE |

|

| Host |

abbyy.onelogin.com |

| Connection |

persistante |

| Upgrade-Insecure-Requests |

1 |

| User-Agent |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko)

Chrome/75.0.3770.142 Safari/537.36 |

| Accept |

text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;

q=0.8,application/signed-exchange;v=b3 |

| Referer |

https://localhost/FlexiCapture12/Login/ten1/ |

| Accept-Encoding |

gzip, deflate, br |

| Accept-Language |

ru-RU,ru;q=0.9,en-US;q=0.8,en;q=0.7 |

| Cookies de la requête |

|

DONNÉES DE

LA RÉPONSE |

|

| Status |

302 |

| StatusText |

Found |

| HttpVersion |

HTTP/1.1 |

| RedirectURL |

https://abbyy.onelogin.com/login |

| HeadersSize |

967 |

| BodySize |

0 |

| _transferSize |

967 |

| _error |

non définie |

EN-TÊTES DE

LA RÉPONSE |

|

| Cache-Control |

no-cache |

| Content-Type |

text/html; charset=utf-8 |

| Date |

Mer 17 juil 2019 07:59:19 GMT |

| Emplacement |

https://abbyy.onelogin.com/login |

| P3P |

CP="CAO DSP COR CURa ADMa DEVa OUR IND PHY ONL UNI COM NAV INT DEM PRE" |

| Cookie-défini |

sub_session_onelogin.com=BAh7CDoWY29ubmVjdGluZ190b19hcHAiCzk1Mjk0MDo

OcmV0dXJuX3RvIgG8aHR0cHM6Ly9hYmJ5eS5vbmVsb2dpbi5jb20vdHJ1c3Qvc

2FtbDIvaHR0cC1yZWRpcmVjdC9zc28vOTUyOTQwP3NhbWxfcmVxdWVzdF

9wYXJhbXNfdG9rZW49Zjk3ZmI2ODA0Mi5jZGU0MDRmMjg4YzY4YzM3MmFlNThj

OTM5YWM3Y2U2NjZkYmM0YjAyLjBRQVRxUTA4VjR1V3NQT29GWTZ4dFFqRFQx

WEF2S1B0VkhjMjBOcFBubkklM0Q6D3Nlc3Npb25faWQiKTRlYzYwMThlLTg0ZWUtNDE

5YS1iZmZmLWYwOTNiMWRhNDJlMA%3D%3D--da357cb50556cc5bec34d8c4ca372130785c6e6f;

path=/; HttpOnly |

| Status |

302 Found |

| Strict-Transport-Security |

max-age=63072000 |

| X-Content-Type-Options |

nosniff |

| X-Frame-Options |

DENY |

| X-Request-Id |

5D2ED557-C3D2939B-C3D9-0A090512-01BB-2C6A237-1F57 |

| X-Xss-Protection |

1; mode=block |

| Content-Length |

98 |

COOKIES DE

LA RÉPONSE |

|

Sub_session_

onelogin.com |

BAh7CDoWY29ubmVjdGluZ190b19hcHAiCzk1Mjk0MDoOcmV0dXJuX3RvIgG8aHR0c

HM6Ly9hYmJ5eS5vbmVsb2dpbi5jb20vdHJ1c3Qvc2FtbDIvaHR0cC1yZWRpcmVjdC

9zc28vOTUyOTQwP3NhbWxfcmVxdWVzdF9wYXJhbXNfdG9rZW49Zjk3ZmI2ODA

0Mi5jZGU0MDRmMjg4YzY4YzM3MmFlNThjOTM5YWM3Y2U2NjZkYmM0YjAyLjBRQ

VRxUTA4VjR1V3NQT29GWTZ4dFFqRFQxWEF2S1B0VkhjMjBOcFBubkklM0Q6D3

Nlc3Npb25faWQiKTRlYzYwMThlLTg0ZWUtNDE5YS1iZmZmLWYwOTNiMWRhNDJlMA%

3D%3D--da357cb50556cc5bec34d8c4ca372130785c6e6f |

- Le fournisseur d'identité autorise l'utilisateur.

- Si l'authentification est réussie, le fournisseur d'identité génère un message d'assertion, l'insère dans le paramètre SAMLResponse de la requête et renvoie la requête à ABBYY FlexiCapture.

- La requête contenant le message d'assertion est envoyée au serveur d'application ABBYY FlexiCapture afin de déterminer si l'utilisateur spécifié dispose des autorisations nécessaires pour se connecter au poste spécifié.

- Le serveur d'application vérifie le message d'assertion à l'aide d'un certificat public obtenu auprès du fournisseur d'identité et autorise ensuite l'utilisateur.

- Le serveur d'application procède aux opérations requises et émet un ticket d'authentification interne.

- L'utilisateur est autorisé à accéder au poste Web concerné avec le ticket d'authentification émis.

Remarque : Cette fonction a été testée avec les fournisseurs d'identité suivants : Azure Active Directory, OneLogin et Okta.

Remarque : Cette fonction a été testée avec les fournisseurs d'identité suivants : Azure Active Directory, OneLogin et Okta.

Remarque : Plusieurs fournisseurs d'identité peuvent être utilisés simultanément. Par exemple, différents fournisseurs d'identité peuvent être utilisés pour différents tenants. De nouvelles méthodes d'authentification seront utilisées parallèlement aux méthodes existantes, y compris celles utilisées par défaut.

Remarque : Plusieurs fournisseurs d'identité peuvent être utilisés simultanément. Par exemple, différents fournisseurs d'identité peuvent être utilisés pour différents tenants. De nouvelles méthodes d'authentification seront utilisées parallèlement aux méthodes existantes, y compris celles utilisées par défaut.

Pour plus d'informations sur l'authentification SAML, consultez Authentification à l'aide des fournisseurs d'identité SAML 2.0 dans ABBYY FlexiCapture 12.

Remarque : Cette fonction a été testée avec les fournisseurs d'identité suivants : Azure Active Directory, OneLogin et Okta.

Remarque : Cette fonction a été testée avec les fournisseurs d'identité suivants : Azure Active Directory, OneLogin et Okta. Remarque : Plusieurs fournisseurs d'identité peuvent être utilisés simultanément. Par exemple, différents fournisseurs d'identité peuvent être utilisés pour différents tenants. De nouvelles méthodes d'authentification seront utilisées parallèlement aux méthodes existantes, y compris celles utilisées par défaut.

Remarque : Plusieurs fournisseurs d'identité peuvent être utilisés simultanément. Par exemple, différents fournisseurs d'identité peuvent être utilisés pour différents tenants. De nouvelles méthodes d'authentification seront utilisées parallèlement aux méthodes existantes, y compris celles utilisées par défaut.